Internet Information Service - World Wide Web Services - Remote Desktop Web Connection

لوح فشرده ویندوز را داخل دستگاه بگذارید تا برنامه*ها و فایل*های لازمه کپی شود.

اکنون این خاصیت یعنی RDP از طریق یک سایت ساخته شده در IIS برای شما فراهم شده است. در آینده نزدیک بیشتر به مباحث IIS خواهیم پرداخت. فعلا برای مشاهده این سایت در Run دستور inetmgr را تایپ کنید تا به کنسول مدیریت IIS وارد شوید.

به Web Sites – Default Website بروید و زیرسایت tsweb را ملاحظه کنید. این همان زیر سایتی است که امکان مورد نظر را برای شما فراهم کرده است.

عرض کردم که بعدا به IIS بیشتر می پردازیم اما بد نیست نکاتی کوچک را همین جا مطرح کنیم. این سایت می تواند برای افرادی خاص در دسترس باشد که این افراد را می توانید از همان رایانه یا دامین انتخاب کنید. پیش فرض این سایت برای همه (Anonymous) قابل دسترسی است. برای تغییر این وضعیت از سایت tsweb پراپرتیز بگیرید و به برگه Directory Security بروید. در قسمت Authentication دکمه Edit را زده و تیک Enable Anonymous Access را بردارید. سپس از قسمت پایین نحوه پیاده*سازی دسترسی و افراد مجاز و غیر مجاز را با دسترسی*های خاص خود تعیین کنید.

حال چگونه از این سایت استفاده کنیم.

صفحه اصلی این سایت (اگر در IIS دقت کرده باشید) Default.htm است. بنابراین اگر سرور ما 192.168.1.1 باشد برای دسترسی به این امکان در مرورگر وارد می کنیم :

192.168.1.1/tsweb/default.html

وارد کردن نام یا آدرس سرور و بله ! همان صفحه معروف RDP و ادامه قضایا.

اما بیایید چند نکته مهم را در این خصوص بررسی کنیم.

1- گمان نکنید که با این قضیه توانسته*اید پورت و امکان RDP را دور بزنید. خیر ! بهتر بگویم. اینطور نیست که روی سیستم مقصد فایروال روشن باشد و اجازه RDP را ندهد اما مثلا وب آن باز باشد و شما بگویید خوب همه چیز روبراه است. با وب وصل می*شویم. نه ! این صفحه وب هم در نهایت از RDP استفاده خواهد کرد. به عنوان تمرین بد نیست این موضوع را تست کنید.

2- شاید با خود می گویید خوب پس این به چه درد می خورد. من نظر خود را می گویم ولی منتظر نظر اساتید می مانم (خصوصا دوستان ویژه و مدیران که به این بخش توجه زیادی ندارند). ببینید در واقع این امکانی است که شما را از کلاینت RDP بی*نیاز می*کند. فرض کنید روی سیستمی هستید کهبرنامه MSTSC.exe آن ایراد دارد. اصلا از یک سیستم لینوکسی می خواهید به سرور ویندوز خود ریموت بزنید. (اگر در این خصوص اشتباه میکنم دوستان حتما تصحیح بفرمایند) در این حالت از طریق وب به آن وصل می شوید و کلاینت RDP از روی سایت tsweb برای شما اجرا می گردد. ضمنا می توانید از مزایای IIS هم در چنین حالتی استفاده کنید چون به هر حال به یک سایت متصل شده اید.

3- پیشنهاد می شود برای امنیت بیشتر سایت را به صورت Secure یا HTTPS پیاده کنید. البته نگران نباشید. همانطور که از صفحه وب می*بینید، هکر تنها چیزی که گیرش می آید، آدرس یا نام سرور مقصد است و بقیه موارد از طریق همان پروتکل RDP انجام می شود.

برخی نکات دیگر در خصوص RDP :

1- صحبت کردیم در این خصوص که چه کسانی می توانند به سیستم RDP بزنند. یادتان هست ؟ بله ! گروه Administrators و گروه Remote Desktop Users ! اما این از کجا آمده است و اگر بخواهیم آن را تغییر بدهیم چه باید کرد. در واقع این دو گروه دارای یک حق دسترسی (User Rights) هستند که در جلسات پیش در این مورد صحبت کرده ایم. این حق دسترسی در بخشی User Rights Assignment با نام Allow Logon Through Terminal Services قابل مشاهده است. می بینید که پیش فرض گروه های فوق الذکر در آن وجود دارند. شما می توانید برای امنیت بیشتر فقط یک یوزر یا گروه خاص مد نظر خود را در این قسمت وارد کنید و پیشنهاد می شود گروه Administrators را از این بخش خارج کنید.

2- یادم نمی آید گفتم یا نه اما بهرحال اشاره می کنم که قابلیت RDP دادن به یوزر به معنای بالا بردن حق دسترسی وی نیست. مثلا اگر یوزری در دامین من قابلیت RDP زدن به یک سرور را دارد فقط برای اینکه تنظیمات خاص برنامه روی آن را انجام دهد، دیگر دسترسی به سایر منابع و سرویس های آن سرور ندارد و شما هم نباید امکان و قدرتی پیش از تنظیم همان App خاص در اختیار وی قرار دهید.

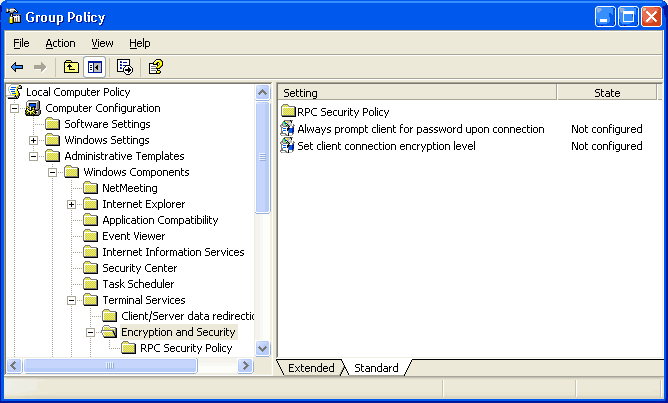

3- امنیت اتصال را بالا ببرید. ویندوز XP به صورت پیش فرض و برای حفظ و سازگاری با نسخ قدیمی این برنامه، ارتباطات با امنیت پایین یا حتی بدون Encrypt را هم می پذیرد اما شما تنظیم کنید که فقط مثلا ارتباط مد شده با کلید 128 بیتی قابل قبول باشد. برای این کار به Group Policy و آدرس زیر در آن بروید و Encryption Level مد نظر خود را انتخاب کنید.

Computer Configuration, Administrative Templates, Windows Components, Terminal Services, Encryption & Security -> Set Client Connection Encryption Level

1- تغییر پورت را که جلسه قبل در موردش صحبت کردیم فراموش نکنید.

2- پورت RDP را باز کنید اما حتما در Firewall Exceptions تعیین کنید که چه آدرس هایی می توانند به آن وصل شوند.

3- برای جلوگیری از حملات Man In The Middle ویندوز XP کار خاصی نمی تواند انجام بدهد. اما ویندوز 2003 از TLS پشتیبانی می کند به شرطی که RDP Client شما هم به روز باشد.

4- در نهایت نکته مهمی که همیشه باید رعایت کرد و آن چک کردن لاگ فایروال است تا ببینید چه کسی قصد نفوذ به سرور شما از طریق RDP را داشته است و بعد پیداش کنید و بزنید پدر پدر پدر پدرسوخته اش رو دربیارید

و اما دو تمرین :

حتما این تمرینات را انجام دهید وگرنه به جلسه بعدی نخواهیم رفت. این بار قضیه جدی است.

تمرین 1 : چگونه امکان ذخیره شدن رمز و نام کاربری را در RDP Sessions از بین ببریم.

تمرین 2 : چگونه History اتصالات RDP (نام سرورها و کاربرهای ذخیره شده در برنامه MSTSC ) را پاک کنیم.

نظرات شما عزیزان: